個人PCから会社へVPN接続時のセキュリティ確保について

BYOD (私用端末の業務利用)として社員個人PCから会社との間をVPNで接続する場合、セキュリティ的に大丈夫かと心配になることは御座いませんでしょうか。

例えばこんな心配が御座いませんでしょうか。

- 自宅の個人のパソコンにもし悪意を持ったウィルスが入っていた時、会社に侵入され不正な操作をされないか?

- 自宅のネットワークに接続されている、家族のパソコン・ゲーム機・スマートホンから会社に侵入され不正な操作をされないか?

- 自宅のパソコンから故意に社内の秘密としているデータがダウンロードされることで、情報流出がおきないか?

銀行の金庫のセキュリティと同じ考え方で、何が起ころうとも絶対盗まれないと確約することは不可能ですが、以下の対応を行うことでセキュリティリスクを効果的に下げることが可能です。

個人のパソコンを会社にVPN接続する場合のセキュリティ対策

個人のパソコンにはたとえ本人が意図していなくても悪意を持ったプログラムが入っていることを想定した運用が必要です。

また、リモートワーク側の家庭内LANの中には個人のパソコンだけでなく様々な機器が接続されていることへの考慮が必要です。

一度すべてのアクセスを禁止し、必要なもののみ最低限の情報に絞りアクセスを許可するという考え方が重要です。

以下のセキュリティ対策の検討をお願い致します。

ネットワーク接続を限定する

- macアドレスによるクライアント接続を限定する

- 事前に接続申告されたmacアドレスのみをVPN接続可と設定する

ただし、macアドレスはインターフェース機器固有ではなく偽装される場合があることも考慮が必要です

- 事前に接続申告されたmacアドレスのみをVPN接続可と設定する

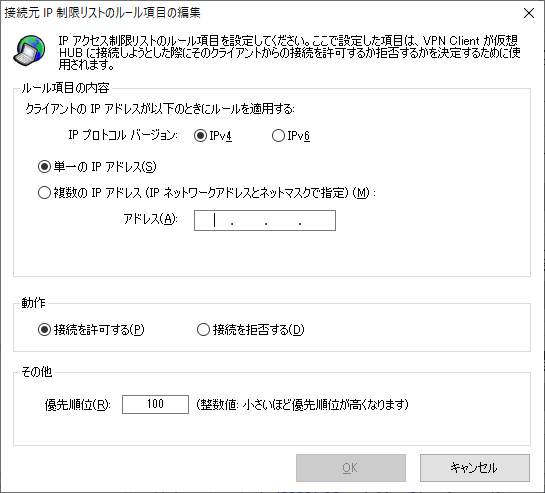

- IPアドレスによるクライアント接続を限定する

- 特定のIPアドレスの端末のみ接続可と設定する

- 個人パソコンからアクセスされるサーバ機器・ポートを限定する

- アクセスされる側の機器のファイアーウォールでVPNで接続されるアドレス・ポートを限定する

- アクセスされる側の機器の前にファイアーウォールを設置しVPNで接続されるアドレス・ポートを限定する

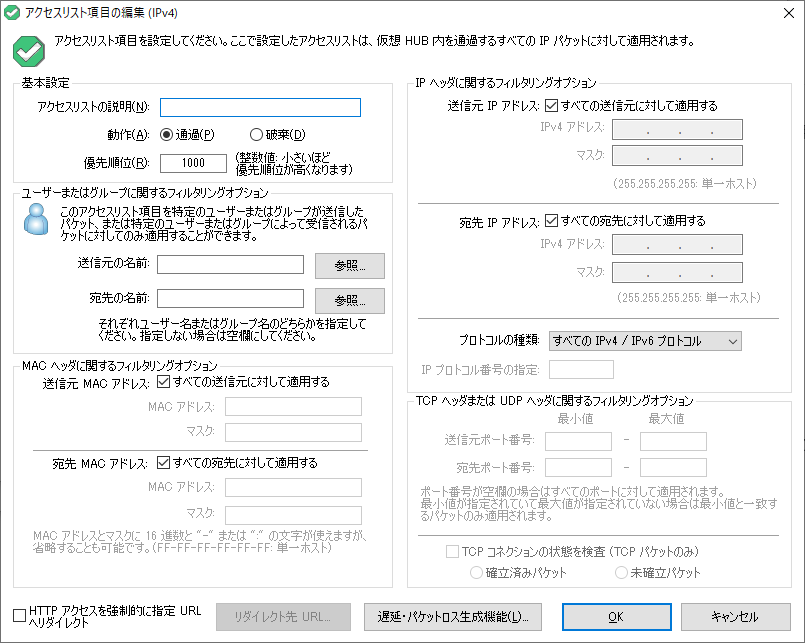

SoftEtherVPNにはアクセスリストの管理機能がありますので、適切に設定を行うことで接続を制限することが可能です。

なお、DHCPサーバ(67-68/UDP)を利用する場合は忘れずに考慮に入れてください。

SoftEtherVPNの接続元IP制限リスト機能により、IPレベルでの接続の制限を行うことも可能です。

SoftEtherVPNにはSoftEtherVPNサーバへログインしたユーザーに対して接続先を限定するフィルタリング機能が実装されています。

1担当者1SoftEtherVPNユーザーを割当て、接続先を社内担当者が使用していたPCのリモートデスクトップ接続のみへアクセス制限することで、従来社内でパソコンを利用していた時と同じレベルのセキュリティを確保することが可能です。

※ アプリケーションポート代表例:

- DHCP (67-68/UDP)

- mDNS (5353/UDP)

- PJSIP (5060/TCP,UDP)

- SIP (5160/TCP,UDP)

- RDP (3389/TCP,UDP)

- SMB (137-138/UDP,139/TCP,445/TCP)

デバイスを限定する

- 個人PCからはアクセス可能、スマートホンからはアクセス不可等、利用するデバイスを限定する

- 個人PCへのデータダウンロードを不可能あるいは限定する

- 社内PCの画面のリモコン操作のみを許可する

- ファイルサーバへの接続、ファイルの転送、ダウンロードを禁止する

- USBメモリやSDカード、外付けHDDなど接続されるストレージを限定する

- グループポリシーや物理的にUSB端子を制限することにより対応する

- プリンターなどの出力デバイスを限定する

- ドライバの追加制限、グループポリシーや物理的にUSB端子を制限することにより対応する

リモートデスクトップアプリケーションを利用する場合は、個人PCへのデータダウンロードを防ぐための機能が御座います。「リモートデスクトップ(Microsoft Remote Desktop)でデータのダウンロードを防ぐ方法」に情報が御座いますのでこちらもご確認ください。

アプリケーションを限定する

- 個人パソコンからアクセスされるアプリケーションを限定する

- アクセスされる側の機器のファイアーウォールでVPNで接続されるアプリケーションを限定する

- ユーザーに対するアプリケーション内のアクセス範囲を限定する

- アプリケーション内の権限設定の厳密にする

データを限定する

- ユーザーに対するデータへのアクセス範囲を限定する

- データへのアクセス権限設定を厳密にする

- 1度に大量のデータを取得できないよう制限する

セキュリティホールを塞ぐ

- 機器のセキュリティパッチを適切なタイミングでアップデートする

- アプリケーションのセキュリティパッチを適切なタイミングでアップデートする

- 個人パソコンは必ずウィルス・マルウェア対策・セキュリティ対策を施していることを確認する

パスワードセキュリティを高める

- 機器・アプリケーションの初期パスワードは必ず変更し、適切な長さのランダム文字を設定する

- GUESTアカウントは停止する

- 全てのパスワードは適切な長さのランダム文字を設定する

- 開発完了や担当者離職など、タイミングに応じて適切にパスワードを変更する運用を行う

監視する

- アクセスログ・セキュリティログ・操作ログを取得する

- 異常があれば通知されるように設定する

- 特に通常時では起こらない大量データ転送を監視してください

対応する

監視している中で、もしセキュリティがおかしいと検知した時に即行動が行えるよう、どのような対応を行うのか事前に検討をお願いします。

例えば以下のようなことが考えられます。

- ネットワークの物理線を抜く

- サーバをシャットダウンする

- アクセスログ・セキュリティログ・操作ログを保全する

- バックアップを取得する

- ウィルスチェック、マルウェアチェックを行う

- 関係各所へ連絡する方法、連絡先を纏めておく

「Microsoft®」、「Windows®」、「Microsoft®Windows®」、「Windows®10」、は、Microsoft Corporation の、商標または登録商標です。

「Softether」は、ソフトイーサ株式会社の商標または登録商標です。

「Gramdstream」は、米国および他の国々で登録されたGrandsteam社の商標です。

※ その他会社名、各製品名は、一般に各社の商標または登録商標です。